En l’actualitat, la seguretat informàtica és una preocupació fonamental per a individus i empreses. Amb l’augment de les amenaces a internet i diferents plataformes (amb robatoris de credencials o mètodes de suplantació), és crucial trobar solucions que protegeixin les dades i les credencials d’accés. Segurament ens haurem trobat ja amb webs que ens demanen claus d’accés amb més de 8 caràcters, amb símbols, amb requisits de doble factor d’autentificació… un calvari per usuaris que simplement volen consultar o consumir alguns serveis a internet.

Aquí és on l’estàndard FIDO entra en joc. Havia escoltat a parlar d’aquest estàndard però no havia tingut temps/curiositat de capficar-m’hi una mica. Estic investigant una mica sobre diferents maneres i mètodes de millorar la seguretat d’un usuàri a internet sense haver de tenir grans coneixements… i valorant si incorporar una clau de seguretat externa a la meva vida diària (YUBICO).

FIDO, que significa “Fast Identity Online“, és una aliança que busca proporcionar autenticació segura i fiable sense contrasenyes. Aquí un vídeo extret de la pròpia web de l’alliança.

L’Aliança FIDO va ser fundada el 2013 per un grup de tecnològiques líders com ara Google, Microsoft, PayPal, Lenovo i altres. L’objectiu era desenvolupar un estàndard d’autenticació obert i universal, que eliminés la dependència de contrasenyes tradicionals i oferís una seguretat més robusta.

L’Aliança FIDO es centra en proporcionar autenticació basada en factors múltiples. Això significa que combina diversos elements per verificar l’identitat d’un usuari. Els dos principals estàndards de FIDO són FIDO UAF (FIDO Universal Authentication Framework) i FIDO2.

FIDO UAF va ser el primer estàndard desenvolupat per aquesta aliança. Es basa en l’ús de biometria, com empremta digital o reconeixement facial, per autenticar els usuaris. Això elimina la necessitat de contrasenyes, ja que l’usuari només ha de proporcionar la seva empremta digital o altres formes de biometria per accedir a les seves comptes.

FIDO2 és la segona fase de l’estàndard FIDO i consta de dos components principals: WebAuthn i CTAP (Client to Authenticator Protocol). El WebAuthn permet la integració de dispositius de seguretat com claus de seguretat USB o dispositius mòbils per autenticar-se en llocs web amb suport. En tant que part del WebAuthn, CTAP s’utilitza per connectar dispositius externs a l’autenticador del client, com ara un ordinador o un telèfon mòbil.

La clau per aquests estàndards és que grans fabricants quedin alineats i desenvolupin els seus productes a partir dels grans acords. El més sorprenent per mi és que grans grans grans -tres vegades- s’han posat d’acord i sota el punt de mira dels usuaris estan treballant no només en temes d’aplicacions sinó en temes d’equipaments o claus físiques.

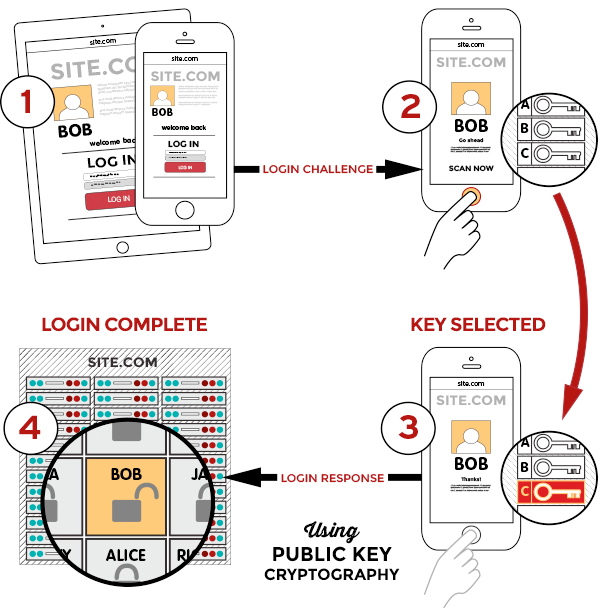

La següent infografia resum molt bé l’ús d’aquest protocol i està estreta de la web telefonicatech.com:

Google:

Google ha estat un defensor destacat de l’ús de FIDO i ha incorporat el suport per a FIDO2 a través de WebAuthn a Chrome i altres productes. Això permet als usuaris iniciar sessió a comptes de Google amb la seva clau de seguretat o autenticar-se amb empremtes digitals en dispositius mòbils compatibles.

Microsoft:

Microsoft també ha donat suport a FIDO2 en els seus sistemes operatius Windows 11 i Windows Hello. Això permet als usuaris utilitzar empremtes digitals o altres factors d’autenticació compatibles amb FIDO2 per accedir als seus dispositius i comptes Microsoft.

Yubico és una empresa líder en fabricació de claus de seguretat i ha estat una de les empreses pioneres en l’adopció de l’estàndard FIDO. Les seves claus de seguretat YubiKey són àmpliament utilitzades per autenticar-se en llocs web i aplicacions amb suport per a FIDO2.

Feitian és una altra empresa important que ofereix una gamma de productes FIDO2, incloent claus de seguretat, targetes intel·ligents i altres dispositius d’autenticació.

Conclusió:

L’estàndard FIDO ha experimentat una evolució significativa des del seu naixement, proporcionant una autenticació segura i sense contrasenyes per a usuaris i empreses. Amb el suport d’empreses com Google, Microsoft, Yubico i Feitian, FIDO ha obtingut una adopció àmplia i ha posat les bases per a una seguretat informàtica més robusta preparada per arribar a les masses. A mesura que l’aliança continua desenvolupant noves especificacions, es preveu que l’estàndard FIDO continuï evolucionant per adaptar-se a les necessitats canviants de seguretat cibernètica en el futur.

Les preguntes són: quan trigarà en arribar a l’usuari més generalista aquestes solucions? què ens accelerarà més en aquesta transició la cultura o atacs?

Fonts: https://fidoalliance.org

https://telefonicatech.com/blog/autenticacion-fuerte-con-fido-y-mobileç

https://hipertextual.com/2022/05/apple-google-microsoft-futuro-sin-contrasenas